อาชญากรไซเบอร์ในเว็บมืดพร้อมแล้วสำหรับโอลิมปิก แล้วคุณล่ะ พร้อมหรือยัง?

อาชญากรไซเบอร์ในเว็บมืดพร้อมแล้วสำหรับโอลิมปิก แล้วคุณล่ะ พร้อมหรือยัง? โดย ฟอร์ติเน็ต

ในเวลาที่มีมหกรรมการแข่งขันกีฬาครั้งสำคัญเกิดขึ้น ไม่ว่าจะเป็น ฟุตบอลโลก ซูเปอร์โบวล์ หรือวิมเบิลดัน แต่ละมหกรรมต่างก็สามารถดึงดูดผู้ชมได้ตั้งแต่จำนวนนับล้านๆ ไปจนถึงนับพันล้านให้เข้ามาเฝ้าชมการแข่งขัน อย่างเช่น การยิงจุดโทษของอาร์เจนตินาที่มีชัยชนะเหนือฝรั่งเศสในนัดชิงชนะเลิศฟุตบอลโลก 2022 ที่ประเทศกาตาร์มีผู้ชมทั่วโลกถึง 1.5 พันล้านคน และการแข่งขันกีฬาโอลิมปิกที่กำลังจะเริ่มขึ้นในอีกไม่กี่วันนี้ที่กรุงปารีส ถือเป็นการแข่งขันกีฬาที่มีขนาดใหญ่ที่สุดของทั้งหมด ดูจากการแข่งขันกีฬาโอลิมปิก โตเกียว 2020 ที่สามารถดึงดูดผู้ชมทั่วโลกได้มากกว่า 3 พันล้านคน

มหกรรมการแข่งขันกีฬาเหล่านี้ก็เป็นโอกาสอันดีเช่นกันสำหรับเหล่าอาชญากรไซเบอร์ โดยในช่วงทศวรรษที่ผ่านมา จำนวนการโจมตีบนไซเบอร์ที่มุ่งเป้าไปยังงานใหญ่ๆ ได้เพิ่มขึ้นสูงขึ้นเป็นอย่างมาก จากจำนวน 212 ล้านครั้งในกีฬาโอลิมปิก ลอนดอน 2012 ที่มีการบันทึกไว้อย่างเป็นทางการ การโจมตีได้เพิ่มขึ้นอย่างมหาศาลถึง 4.4 พันล้านครั้งในกีฬาโอลิมปิกโตเกียว 2020 ซึ่งบ่อยครั้งที่การโจมตีเหล่านี้มีแรงจูงใจด้านการเงินโดยตรง เช่น การหลอกลวง (Scams) การฉ้อโกงทางดิจิทัล (Digital Fraud) หรือการได้มาซึ่งข้อมูลที่สำคัญจากผู้เข้าร่วมงาน ผู้ชม และผู้ที่เป็นสปอนเซอร์ภายในงาน และด้วยความที่กำลังตื่นเต้นกับการแข่งขัน แฟนๆ กีฬาทั้งหลายมักมองข้ามความเสี่ยงที่อาจเกิดขึ้นเมื่อซื้อบัตรเข้าชมการแข่งขัน จองที่พัก หรือซื้อของที่ระลึก ซึ่งทำให้พวกเขาตกเป็นเป้าหมายที่ง่ายต่อการโจมตีสำหรับอาชญากรไซเบอร์

ส่วนใครอีกหลายคนที่ร้อนใจอยากดูการแข่งขันเฉพาะในบางรายการ ก็อาจถูกล่อลวงด้วยเว็บอันตรายที่นำเสนอช่องทางการเข้าชมฟรี (Free Access) ก่อนจะพบว่าอุปกรณ์โดนแฮคและข้อมูลถูกขโมย และเมื่อสื่อทั่วโลกให้ความสนใจไปที่การแข่งขัน อาชญากรที่มีเป้าหมายที่ซ่อนเร้นทางการเมืองก็จะมองหากลุ่มผู้ชมขนาดใหญ่เพื่อสื่อสารข้อความที่ต้องการ ด้วยการขัดขวางการทำงานของเว็บไซต์ที่มีความสำคัญ หรือโจมตีจนทำให้บริการสำคัญต่างๆ หยุดทำงาน

ผู้ก่อภัยคุกคามมุ่งเป้าไปที่การแข่งขันโอลิมปิก ปารีส 2024

จากการวิเคราะห์ล่าสุดของ FortiGuard Labs โดยอิงจากข้อมูลข่าวกรองภัยคุกคามจาก FortiRecon โอลิมปิกปีนี้ได้กลายเป็นเป้าหมายของอาชญากรไซเบอร์ที่ทวีจำนวนเพิ่มขึ้นตลอดช่วงเวลามากกว่าหนึ่งปี ด้วยการใช้ข้อมูลที่เปิดเผยต่อสาธารณะและการวิเคราะห์โดยเฉพาะ รายงานนี้ให้มุมมองที่ครอบคลุมเกี่ยวกับการโจมตีตามที่มีการวางแผน เช่น การละเมิดความปลอดภัยของบุคคลที่สาม การขโมยข้อมูล การทำฟิชชิ่ง และการใช้มัลแวร์ ตลอดจนถึงแรนซัมแวร์

FortiGuard Labs สังเกตเห็นการเพิ่มขึ้นเป็นอย่างมากของทรัพยากรที่ถูกรวบรวมในช่วงการเตรียมการแข่งขันโอลิมปิกปารีส โดยเฉพาะอย่างยิ่ง กลุ่มที่พุ่งเป้าไปยังผู้ใช้ภาษาฝรั่งเศส หน่วยงานทั้งภาครัฐและเอกชนของฝรั่งเศส และผู้ให้บริการโครงสร้างพื้นฐานของฝรั่งเศส

เห็นได้อย่างชัดเจนว่าตั้งแต่ช่วงครึ่งหลังของปี 2023 เราได้เห็นการเพิ่มขึ้นของกิจกรรมบนดาร์กเน็ตที่มุ่งเป้าไปยังประเทศฝรั่งเศสโดยการเพิ่มขึ้น 80% ถึง 90% นี้ยังคงเป็นไปอย่างสม่ำเสมอตลอดครึ่งหลังของปี 2023 มาจนถึงครึ่งแรกของปี 2024 ความถี่และความซับซ้อนของภัยคุกคามเหล่านี้เป็นหลักฐานแสดงถึงการวางแผนและการดำเนินการของอาชญากรไซเบอร์ โดยมีดาร์กเว็บเป็นศูนย์กลางในการดำเนินกิจกรรม

การเพิ่มขึ้นอย่างรวดเร็วของกิจกรรมในดาร์กเน็ตที่มุ่งเป้าไปยังองค์กรของฝรั่งเศสระหว่างครึ่งหลังของปี 2023 และครึ่งแรกของปี 2024

ตลาดค้าข้อมูลส่วนบุคคลที่ถูกโจรกรรม และกิจกรรมที่มีเจตนาร้ายกำลังเติบโต

เหตุการณ์ที่มีการบันทึกไว้ ตลอดจนการเพิ่มขึ้นของเครื่องมือและบริการต่างๆ ระดับแอดวานซ์ที่ออกแบบมาเพื่อทำให้การละเมิดข้อมูลทำได้เร็วขึ้น ไปจนถึงการรวบรวมข้อมูลที่ใช้ระบุตัวบุคคล (Personally Identifiable Information หรือ PII)

เช่น ชื่อ-นามสุล วันเดือนปีเกิด หมายเลขประจำตัวประชาชน อีเมล หมายเลขโทรศัพท์ ที่อยู่ของบ้านที่อยู่อาศัย และอื่นๆ

ยกตัวอย่าง เราได้เห็นการขายฐานข้อมูลของชาวฝรั่งเศสที่รวมถึงข้อมูลส่วนบุคคลที่สำคัญ รวมทั้งการขายข้อมูลรับรอง (Credentials) ที่ถูกขโมยและการเชื่อมต่อ VPN ที่ถูกละเมิดเพื่อให้การเข้าสู่ไพรเวทเน็ตเวิร์กโดยไม่ได้รับอนุญาตเป็นไปได้ นอกจากนี้ เรายังได้เห็นการโฆษณาชุดเครื่องมือในการทำฟิชชิ่งที่เพิ่มจำนวนมากขึ้น รวมถึงเครื่องมือสำหรับการโจมตีที่ถูกปรับแต่งมาเพื่อการแข่งขันโอลิมปิกที่ปารีสโดยเฉพาะ รวมถึงรายการผสม หรือ Combo Lists (ชุดของชื่อผู้ใช้และรหัสผ่านที่ถูกละเมิด ซึ่งใช้ในการโจมตีแบบ Brute-Force หรือการโจมตีแบบลองผิดลองถูกโดยอัตโนมัติ) ซึ่งประกอบด้วยข้อมูลของพลเมืองชาวฝรั่งเศส

กิจกรรมของแฮกติวิสต์ที่เพิ่มสูงขึ้น

เนื่องจากรัสเซียและเบลารุสไม่ได้รับเชิญให้เข้าร่วมการแข่งขันในปีนี้ เราจึงได้เห็นกิจกรรมแฮกติวิสต์เพิ่มสูงขึ้นอย่างรวดเร็วโดยกลุ่มที่สนับสนุนรัสเซีย เช่น กลุ่ม LulzSec กลุ่ม noname057(16) กลุ่ม Cyber Army Russia Reborn กลุ่ม Cyber Dragon และกลุ่ม Dragonforce ซึ่งแสดงออกอย่างชัดเจนว่าทุกกลุ่มต่างกำลังมุ่งเป้าไปที่การแข่งขันโอลิมปิก

ระวังการหลอกลวงด้วยฟิชชิ่งและกิจกรรมที่เจตนาหลอกลวง

- ชุดเครื่องมือฟิชชิ่ง ฟิชชิ่งอาจเป็นรูปแบบการโจมตีที่ง่ายที่สุด แต่อาชญากรไซเบอร์ที่มีระดับความซับซ้อนต่ำจำนวนมากไม่รู้วิธีสร้างหรือกระจายอีเมลฟิชชิ่ง ดังนั้น ชุดเครื่องมือฟิชชิ่งจึงเป็นตัวที่ช่วยส่งมอบยูสเซอร์อินเตอร์เฟซให้กับเหล่านักโจมตีมือใหม่ให้สามารถเขียนอีเมลที่น่าเชื่อถือ เสริมเติมโค้ดที่อันตรายเพื่อสร้างโดเมนฟิชชิ่ง และจัดหารายชื่อเหยื่อ การเพิ่มบริการที่ใช้ AI ในการสร้างข้อความโดยอัตโนมัติ ยังช่วยขจัดข้อผิดพลาดในการสะกดคำ การใช้ไวยากรณ์ และกราฟิกที่จะทำให้ผู้รับสามารถตรวจจับว่าอีเมลนั้นมีอันตราย

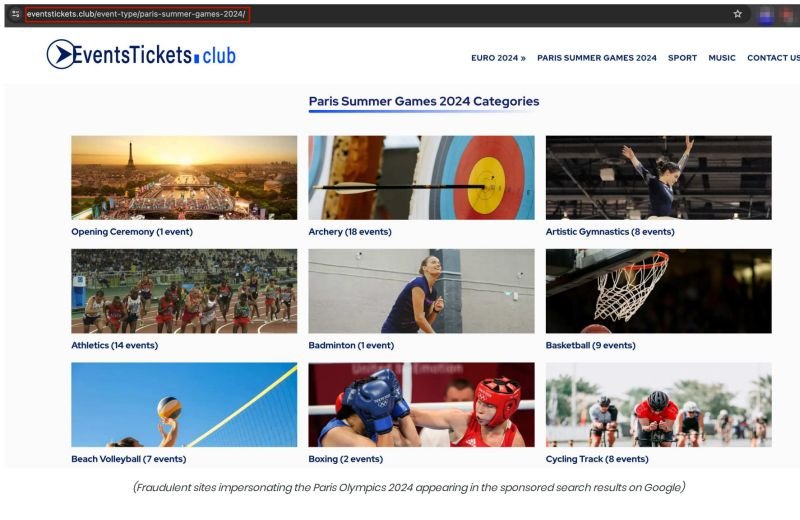

ทีม FortiGuard Labs ยังได้บันทึกจำนวนโดเมนแบบ typosquatting หรือชื่อโดเมนจดทะเบียนเกี่ยวกับโอลิปิกที่มีการสะกดผิดเป็นจำนวนมากที่สามารถนำมาใช้ในแคมเปญการทำฟิชชิ่ง รวมถึงการเปลี่ยนแปลงเล็กๆ น้อยๆ ในตัวสะกดของคำต่างๆ เช่น (oympics[.]com, olmpics[.]com, olimpics[.]com และอื่นๆ) ซึ่งทั้งหมดเหล่านี้ถูกนำมาใช้ร่วมกับเว็บไซต์ที่ถูกสร้างขึ้นเพื่อเลียนแบบเว็บไซต์ขายบัตรเข้าชมการแข่งขันอย่างเป็นทางการที่จะพาผู้ซื้อไปสู่ขั้นตอนการจ่ายเงิน โดยที่บัตรเข้าชมก็ไม่ได้แถมยังสูญเงินอีกต่างหาก ในการทำงานร่วมกับพันธมิตรโอลิมปิก หน่วยงานด้านความสงบเรียบร้อย French Gendarmerie Nationale ได้ระบุเว็บไซต์หลอกลวง 338 แห่งที่อ้างว่าขายบัตรเข้าชมการแข่งขันโอลิมปิก จากข้อมูล 51 เว็บไซต์ได้ถูกปิดไปแล้ว และอีก 140 แห่งได้รับคำเตือนอย่างเป็นทางการจากหน่วยงานด้านกฎหมาย

เช่นเดียวกัน มีการตรวจพบการหลอกลวง (Scams) ในเกมการจับล็อตเตอรี่หลายรายการที่ใช้การแข่งขันกีฬาโอลิมปิกมาเป็นธีม โดยหลายแห่งเลียนแบบหรือปลอมแปลงเป็นแบรนด์ใหญ่ต่างๆ รวมถึง Coca-Cola Microsoft Google ตลอดจนหน่วยงานล็อตเตอรี่แห่งชาติตุรกี และกระทั่งเวิลด์แบงก์ โดยเป้าหมายหลักของการหลอกลวงล็อตเตอรี่เหล่านี้คือผู้ใช้ในสหรัฐอเมริกา ญี่ปุ่น เยอรมนี ฝรั่งเศส ออสเตรเลีย สหราชอาณาจักร และสโลวาเกีย

เราได้เห็นบริการเขียนโค้ดเพื่อการสร้างเว็บไซต์ฟิชชิ่งและระบบที่ใช้ควบคุมและติดตามกิจกรรมฟิชชิ่งแบบเรียลไทม์ที่เพิ่มมากขึ้น รวมไปถึงบริการส่งข้อความสั้น (SMS) จำนวนมากเพื่อสร้างการสื่อสารในวงกว้าง และบริการปลอมแปลงหมายเลขโทรศัพท์ บริการทั้งหมดเหล่านี้ให้ความช่วยเหลือในการโจมตีแบบฟิชชิ่ง ช่วยแพร่กระจายข้อมูลเท็จ และทำให้การสื่อสารล้มเหลวด้วยการสวมรอยเป็นแหล่งข่าวที่เชื่อถือได้ ซึ่งอาจส่งผลกระทบต่อการดำเนินงานและความปลอดภัยของการแข่งขัน

- มัลแวร์ขโมยข้อมูล ถูกออกแบบมาเพื่อแฝงเข้ามาในคอมพิวเตอร์หรืออุปกรณ์ของเหยื่อแล้วเก็บรวบรวมข้อมูลที่ความสำคัญ เช่น ข้อมูลการล็อคเข้าสู่ระบบ รายละเอียดบัตรเครดิต และข้อมูลส่วนบุคคลอื่น ๆ เราพบว่าผู้โจมตีใช้มัลแวร์ขโมยข้อมูลในหลากหลายรูปแบบเพื่อติดตั้งมัลแวร์ลงในระบบของผู้ใช้และเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต โดยผู้โจมตีและโบรกเกอร์ที่ขายช่องทางเข้าการถึงระบบเบื้องต้น (Initial Access) สามารถใช้ข้อมูลเพื่อเปิดการโจมตีด้วยแรนซัมแวร์ ซึ่งอาจก่อให้เกิดอันตรายและการสูญเสียทางการเงินอย่างมากต่อทั้งบุคคลและองค์กร

ข้อมูลของเราบ่งชี้ว่า Raccoon คือมัลแวร์ขโมยข้อมูลที่กำลังมีการใช้งานมากที่สุดในฝรั่งเศส คิดเป็น 59% ของการตรวจพบทั้งหมด ทั้งนี้ Raccoon เป็น Malware-as-a-Service (MaaS) ที่มีประสิทธิภาพและมีราคาถูกที่มีการขายบนฟอรัมเว็บมืด (Dark Web Forum) ตัวมัลแวร์ขโมยรหัสผ่านที่กรอกโดยอัตโนมัติ (Autofill) บนเบราว์เซอร์ ประวัติการใช้งาน คุกกี้ ข้อมูลบัตรเครดิต ชื่อผู้ใช้ รหัสผ่าน กระเป๋าเงินสกุลเงินดิจิทัล (Cryptocurrency) และข้อมูลสำคัญอื่นๆ รองลงมาคือ Lumma (อีกหนึ่งบริการ MaaS แบบสมัครสมาชิก) ที่ 21% และ Vidar ที่ 9%